•12/20/2011 • Tinggalkan sebuah Komentar

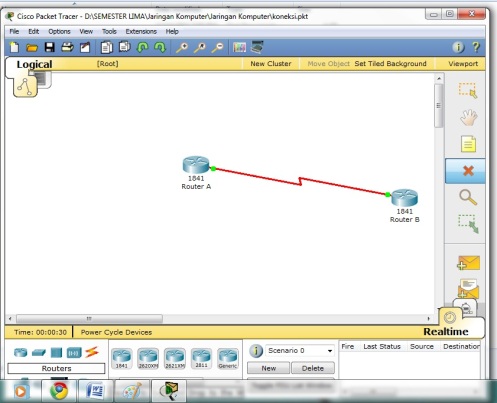

CARA KONEKSI MELALUI PACKET TRACER

•12/20/2011 • Tinggalkan sebuah Komentar2. langsung Masuk ke CLI pada Router A dan masukkan perintah dibawah ini :

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Router A

Router A#

Router A#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router A(config)#interface serial 0/0/0

Router A(config-if)#ip address 192.168.1.1 255.255.255.0

Router A(config-if)#no shutdown

%LINK-5-CHANGED: Interface Serial0/0/0, changed state to down

Router A(config)#banner motd +

Enter TEXT message. End with the character ‘+’.

================================================

= Selamat Datang di Router A =

= (Muhammad Naswandi) =

================================================

+

Router A(config)#

Router A(config)#enable password 19122010

Router A(config)#

Router A(config)#interface serial 0/0/0

Router A(config-if)#clock rate 64000

Router A(config-if)#^Z

%SYS-5-CONFIG_I: Configured from console by console

Router A#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router A(config)#line vty 0 4

Router A(config-line)#password 19122010

Router A(config-line)#login

Router A(config-line)#^Z

%SYS-5-CONFIG_I: Configured from console by console

Router A#

3. Selanjutnya Kemudian Masuk ke CLI pada Router B dan masukkan perintah dibawah ini :

Router>enable

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Router B

Router B#

Router B#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router B(config)#interface serial 0/0/0

Router B(config-if)#ip address 192.168.1.2 255.255.255.0

Router B(config-if)#no shutdown

%LINK-5-CHANGED: Interface Serial0/0/0, changed state to down

Router B(config)#banner motd +

Enter TEXT message. End with the character ‘+’.

================================================

= Selamat Datang di Router B =

= (Muhammad Naswandi) =

================================================

+

Router B(config)#

Router B(config)#enable password 07081990

Router B(config)#

Router B(config)#interface serial 0/0/0

Router B(config-if)#clock rate 64000

Router B(config-if)#^Z

%SYS-5-CONFIG_I: Configured from console by console

Router B#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router B(config)#line vty 0 4

Router B(config-line)#password 54321

Router B(config-line)#login

Router B(config-line)#^Z

%SYS-5-CONFIG_I: Configured from console by console

Router B#

4. Kemudian Langsung kita kembali ke Router Router A. Untuk mencoba apakah kita sudah bisa koneksi atau tidak maka tekan ctrl+Z untuk keluar dan masukkan perintah dibawah ini:

Router B#

Router A#

%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up

Router A con0 is now available

Press RETURN to get started.

================================================

= Selamat Datang di Router A =

= (Muhammad Naswandi) =

================================================

Router A>enable

Password:

Masukkan password 19122010 untuk login.

Kemudian tes ping.

Kampus_A#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 ms

Kalau keluar Itu Artinya koneksi kita berhasil !!!

Coba tes pada router Router B dan masukkan ip address 192.168.1.2 dan passwordnya 07081990. Jika muncul seperti itu juga berarti koneksinya juga berhasil.

5. Lalu kita akan mencoba meremote dari Router A ke Router B. Pada Router A masukkan perintah dibawah ini :

Router A>telnet 192.168.1.2

Trying 192.168.1.2 …

================================================

= Selamat Datang di Router B =

= (Muhammad Naswandi) =

================================================

User Access Verification

Password:

Itu artinya kita telah masuk di Router B. Masukkan password 07081990 dan kita telah berhasil masuk. Begitu juga di Router B, cobalah melakukan telnet dengan memasukkan ip address Router A yaitu 192.168.1.1 dan passwordnya 19122010.

Jika telah berhasil maka ditampilan awal router telah berwarna hijau. Itu artinya koneksi kita telah berhasil.

Akhirnya Siap Juga Alhamdunillah

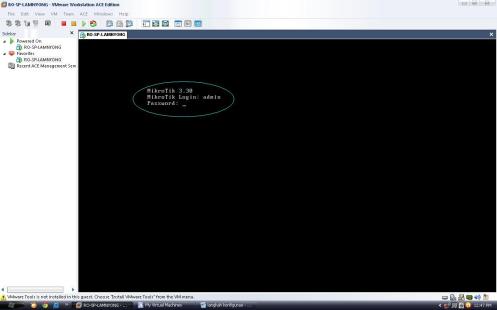

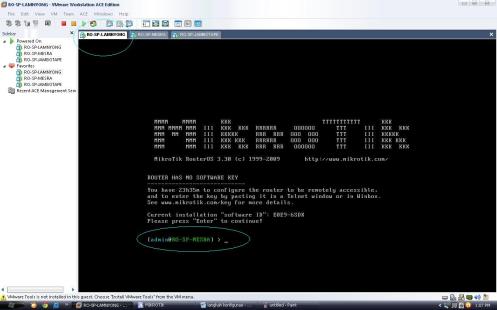

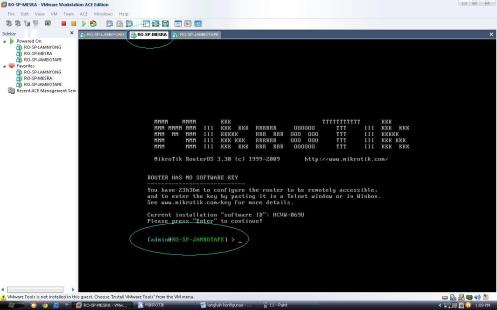

Dokumentasi Tentang MIKROTIK % VMWARE Simpang Jambo Tape, Simpang Mesra,Dan Lamnyong

•12/13/2011 • Tinggalkan sebuah KomentarKelompok : 2 (Dua)

Nama-Nama Kelompok

Ketua : Arif Mariza

Anggota : 1. Muhammad Naswandi

2. Muhammad Ilham

3. Muhammad Nasir

4. Farid Wajidi

5. Sabriandi

6. Zulfikar Rusli

7. Hendri Candra Berampu

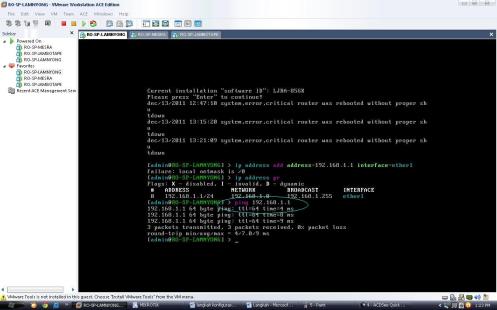

Langkah – Langkah Konfigurasi Mikrotik Pada Vmware

1. Pertama, buka vmware yang sudah diinstall, lalu jalankan. Kami sudah membuat 3 router :

– Router RO-SP-LAMNYONG

– Router RO-SP-MESRA

– Router RO-SP-JAMBOTAPE

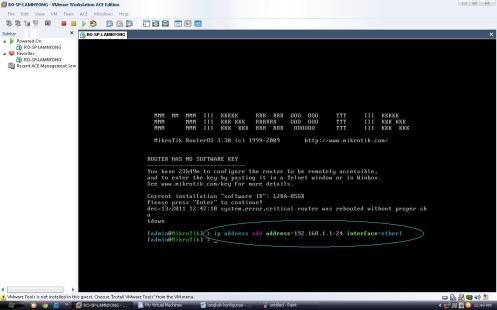

2. Lalu, setting IP addressnya. Caranya :

ip address add address = 192.168.1.1/24 interface=ether1

Untuk router yang dua lagi, langkahnya sama dengan yang telah kita buat. Namun ip addressnya harus dibedakan.

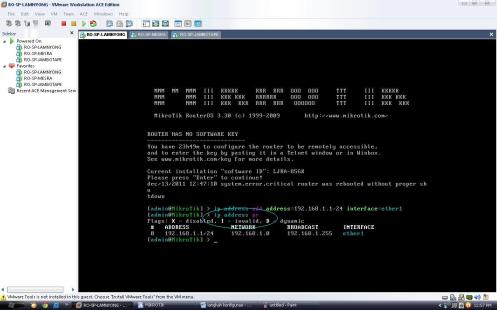

3. Langkah ketiga, lihat ip address yang telah kita setting.

Caranya :

ip address pr

Lakukan langkah ini juga untuk kedua router lagi.

4. Kemudian, kita tes ping ke gateway untuk memastikan konfigurasi sudah benar.

Caranya :

ping 192.168.1.1 è ip address yang telah kita setting

Langkah ini juga kita lakukan untuk dua router lagi.

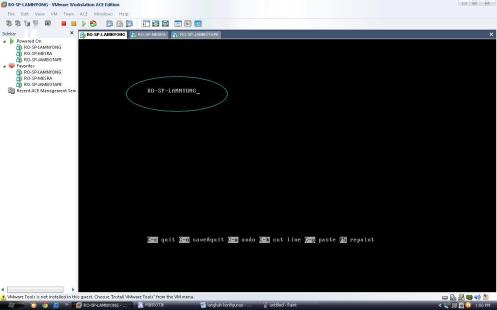

5. Selanjutnya, ganti nama hostnya. Caranya :

system identity edit name

Langkah ini juga kita lakukan untuk router yang dua lagi, namun namanya harus berbeda agar mudah saat kita akan melihat koneksinya

6. Kemudian tekan enter dan langsung namanya. Jika namanya telah diubah tekan tombol Ctrl + O untuk save&quit.

Sama juga untuk router yang dua lagi.

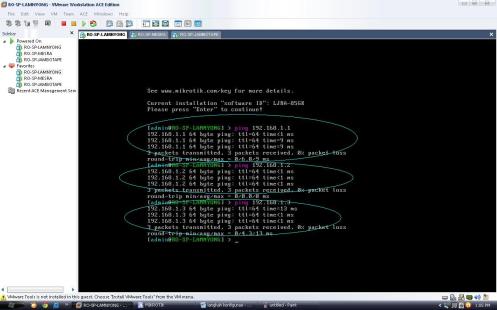

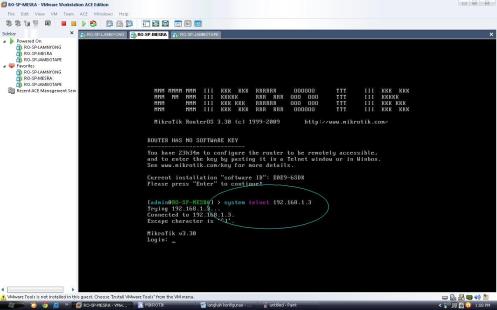

7. Lalu, untuk memastikan apakah antara ketiga router tersebut telah konek maka kita ping kembali ketiga ip addressnya. Kalau time nya jalan berarti terkoneksi.

8. Jika kita akan melihat lebih jelas lagi router kita telah terkonek, lakukan perintah ini:

system telnet 192.168.1.2 è ip address yang mau kita koneksikan.

Kemudian login lagi sebagai admin, password dikosongkan, lalu tekan enter.

9. Kalau pada router RO-SP-LAMNYONG telah muncul admin yang telah kita konekkan, contohnya admin@RO-SP-MESRA berarti routernya sudah konek.

Begini contohnya :

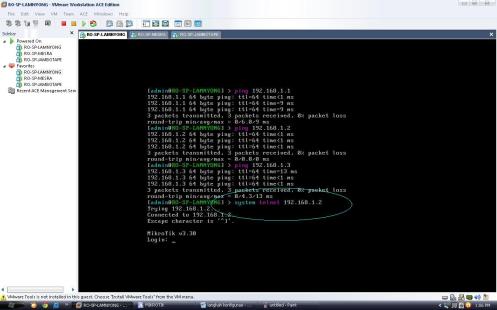

10. Untuk konek ke router yang satu lagi caranya sama dengan yang langkah no 8, namun ip addressnya sesuai dengan yang akan dikoneksikan.

Contohnya :

system telnet 192.168.1.3 è ip address yang mau kita koneksikan

11. Yang terakhir sama dengan langkah ke 9, jika pada router RO-SP-MESRA telah muncul admin yang telah kita konekkan, contohnya admin@RO-SP-JAMBOTAPE berarti routernya telah konek.

Begini contohnya :

SELAMAT BEKERJA SEMOGA BERMANFAAT……………………………………!!!!!!!!!!!!!!!!!!!!!!

Sistem Authentikasi NoCat

•11/28/2011 • Tinggalkan sebuah KomentarKonsep Captive Portal

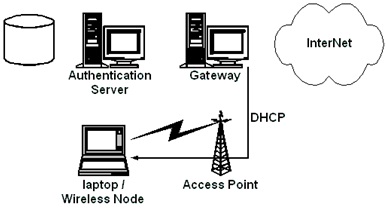

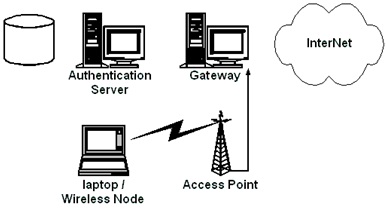

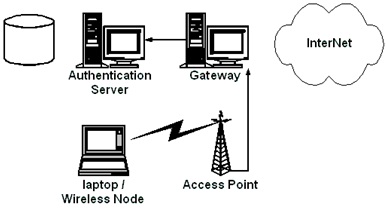

Captive Portal adalah suatu teknik autentikasi dan pengamanan data yang lewat dari network internal ke network eksternal. Captive Portal sebenarnya merupakan mesin router atau gateway yang memproteksi atau tidak mengizinkan adanya trafik, hingga user melakukan registrasi. Biasanya Captive Portal ini digunakan pada infrastruktur wireless sseperti hotspot area, tapi tidak menutup kemungkinan diterapkan pada jaringan kabel.

Berikut cara kerja Captive Portal: Pada saat seorang pengguna berusaha untuk melakukan browsing ke Internet, captive portal akan memaksa pengguna yang belum terauthentikasi untuk menuju ke Authentication web dan akan di beri prompt login termasuk informasi tentang hotspot yang sedang dia gunakan. Router / wireless gateway mempunyai mekanisme untuk menghubungi sebuah Authentication server untuk mengetahui identitas dari pengguna wireless yang tersambung, maka wireless gateway akan dapat menentukan untuk membuka aturan firewall-nya untuk pengguna tertentu.

Salah satu masalah terbesar bagi infrastruktur WiFi, terutama yang membuka akses untuk umum, seperti hotspot, adalah authentikasi pengguna. Captive portal menjadi mekanisme populer bagi infrastruktur komunitas WiFi dan operator hotspot yang memberikan authentikasi bagi penguna infrastruktrur maupun manajemen flow IP, seperti, traffic shaping dan kontrol bandwidth, tanpa perlu menginstalasi aplikasi khusus di komputer pengguna. Proses authentication secara aman dapat dilakukan melalui sebuah web browser biasa di sisi pengguna.

Captive portal juga mempunyai potensi untuk mengijinkan kita untuk melakukan berbagai hal secara aman melalui SSL & IPSec dan mengset rule quality of service (QoS) per user, tapi tetap mempertahankan jaringan yang sifatnya terbuka di infrastruktur WiFi.

Jadi ide dasar captive portal sebetulnya cukup sederhana. Daripada kita tergantung pada mekanisme keamanan built-in di peralatan WiFi 802.11b untuk mengontrol siapa saja yang dapat berasosiasi ke Access Point, menggunakan Captive portal kita mengkonfigurasi agar Access Point bekerja tanpa WEP dan merupakan network yang terbuka.

Access Point bekerja pada mode bridge (bukan router), dan tersambung melalui kabel LAN ke sebuah router Linux. Router Linux yang akan memberikan IP melalui DHCP bagi semua wireless node yang tergabung, termasuk mengatur bandwidth dari masing-masing wireless node selain mengatur siapa yang boleh bergabung siapa yang tidak. Router Linux disini berfungsi sebagai wireless gateway yang menjadi perantara antara infrastruktur wirelesss dengan Internet.

Pada saat seorang pengguna berusaha untuk melakukan browsing ke Internet, captive portal akan memaksa pengguna yang belum terauthentikasi untuk menuju ke Authentication web dan akan di beri prompt login termasuk informasi tentang hotspot yang sedang dia gunakan. Jika Linux Router / wireless gateway mempunyai mekanisme untuk menghubungi sebuah Authentication server untuk mengetahui identitas dari pengguna wireless yang tersambung, maka wireless gateway akan dapat menentukan untuk membuka aturan firewall-nya untuk pengguna tertentu. Kita juga dapat mengatur lebar bandwidth untuk pengguna tertentu, mengatur mesin / port mana yang dapat dihubungi.

Pada saat seorang pengguna berusaha untuk melakukan browsing ke Internet, captive portal akan memaksa pengguna yang belum terauthentikasi untuk menuju ke Authentication web dan akan di beri prompt login termasuk informasi tentang hotspot yang sedang dia gunakan. Jika Linux Router / wireless gateway mempunyai mekanisme untuk menghubungi sebuah Authentication server untuk mengetahui identitas dari pengguna wireless yang tersambung, maka wireless gateway akan dapat menentukan untuk membuka aturan firewall-nya untuk pengguna tertentu. Kita juga dapat mengatur lebar bandwidth untuk pengguna tertentu, mengatur mesin / port mana yang dapat dihubungi.

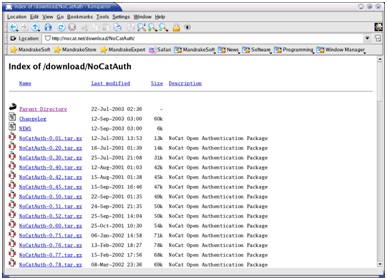

Pada bagian ini, NoCatAuth sebuah sistem authentication third party akan di jelaskan. NoCatAuth di tulis menggunakan Perl dan C, dia akan mengatur proses pemberian login prompt ke pengguna, menghubungi database pengguna, dapat berupa database MySQL atau file password, untuk dilihat kredibilitas pengguna tersebut. Kemudian NoCat akan secara aman menghubungi gateway wireless tentang status pengguna tersebut, dan memberikan authorisasi untuk akses lebih lanjut.

Pada sisi gateway, NoCat akan mengatur sambungan lokal, menset bandwidth & aturan firewall, dan juga men-time out login jika pengguna tidak aktif dalam waktu tertentu. NoCat sendiri di lepas menggunakan lisensi GPL seperti hal-nya Linux.

Paket program NoCatAuth terdiri dari dua (2) komponen utama, yaitu, SATU buah system Authentication yang terpusat dan banyak wireless gateway yang berbicara dengan Authentication system tersebut. NoCat sendiri sangat visionary untuk menjadi backbone authentikasi / keabsahan di bekalang jaringan wireless komunitas terutama yang sekarang beroperasi di Amerika Serikat. Sebuah group komunitas di mungkinkan untuk memaintain database user NoCat. Komunitas NoCat sendiri sangat sangat aktif untuk mengintegrasikan semua database member dari berbagai komunitas wireless untuk menjadi sebuah jaringan wireless komunitas yang besar. Bagi mereka yang tertarik untuk membuat perjanjian roaming antar berbagai komunitas ini dapat mengirimkan e-mail ke authservice@nocat.net

NoCat bukan satu-satu-nya sistem authentikasi open source. Daftar dari captive portal open source dapat diperoleh dari hwww.personaltelco.net/index.cgi/PortalSoftwarettp://. Beberapa diantaranya adalah,

- NoCatAuth (http://nocat.net/download/NoCatAuth/) adalah captive portal favorite saya. NoCat di tulis menggunakan Perl, mendukung Linux/iptables dan OpenBSD/pfctl. Bagusnya dia GPL. Dia mendukung mode authentikasi yang dikonfirmasikan ke berbagai jenis backend, termasuk MySQL database, PAM, RADIUS, LDAP, dan masih banyak lagi. Termasuk mendukung feature untuk mode “non-authenticating” open mode yang cukup hanya membaca Accesptable Usage Policy dan langsung dapat menggunakan jaringan.

- NoCatSplash (http://nocat.net/download/NoCatSplash/). Di tulis dalam bahasa C. Dimaksudkan sebagai generasi lebih lanjut dari NoCatAuth, semua proses gateway dan file data hanya sekitar 200-250Kbyte sehingga sangat cocok untuk peralatan embedded.

- Opengate di kembangkan di Saga University, Jepang (http://www.cc.saga-u.ac.jp/opengate/index-e.html). Opengate adalah GPL, di jalankan di FreeBSD. Menggunakan Java aplet untuk menjaga agar sambungan tetap terbuka.

- WiCap (http://www.geekspeed.net/wicap/) ditulis oleh Brain Caswell dalam Perl dan di jalankan di OpenBSD.

- StockholmOpen dibuat oleh Royal Institute of Technology in Stockholm, Swedia (http://software.stockholmopen.net/index.shtml). System ini netral operator, mengijinkan pengguna untuk mengakses berbagai upstream provider. Implementasi dalam C, menggunakan PAM di Linux/FreeBSD. Lisensi yang digunakan adalah BSD.

- OpenSplash di kembangkan oleh Aleksandr Melentiev dari San Francisco Wireless (http://opensplash.qalab.com/) yang terinspirasi oleh kesederhanaan wicap. Di rancang untuk di jalankan di FreeBSD menggunakan Perl dan ipfw.

Sebuah tutorial yang baik tentang cara menginstalasi gateway Authentikasi di tulis oleh Nathan Zorn, “Authentication Gateway HOWTO” (http://www.itlab.musc.edu/~nathan/authentication_gateway/). Nathan menggunakan PAM LDAP module untuk menginsert aturan iptables.

Proses Sambungan Secara Umum

Seorang pengguna yang sedang roaming akan berasosiasi dengan Access Point.

Seorang pengguna yang sedang roaming akan berasosiasi dengan Access Point.

Kemudian, pengguna Wireless tersebut meminta IP address dari gateway menggunakan protokol DHCP.

Gateway (atau Access Point) akan segera memberikan penyewaan DHCP dan alokasi IP address. Semua IP address yang belum terauthentikasi akan terkena firewall sehingga mereka hanya dapat digunakan di segmen wireless saja. Semua akses melewati gateway akan di blokir.

Point) akan segera memberikan penyewaan DHCP dan alokasi IP address. Semua IP address yang belum terauthentikasi akan terkena firewall sehingga mereka hanya dapat digunakan di segmen wireless saja. Semua akses melewati gateway akan di blokir.

Pada saat pengguna membuka browser untuk mengakses Web, browser mereka akan di re-direct ke gateway.

Pada saat pengguna membuka browser untuk mengakses Web, browser mereka akan di re-direct ke gateway.

Gateway kemudian akan me-redirect permohonan akses Web ke halaman login Authentication system menggunakan SSL sesudah menambahkan token random dan beberapa informasi lainnya ke kalimat URL yang digunakan.

Gateway kemudian akan me-redirect permohonan akses Web ke halaman login Authentication system menggunakan SSL sesudah menambahkan token random dan beberapa informasi lainnya ke kalimat URL yang digunakan.

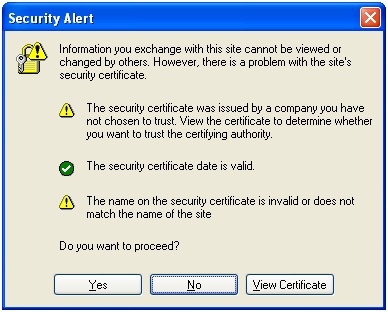

Sertikat SSL yang terdaftar di Certificate Authority di perlukan untuk produksi, karena keseluruhan keamanan system tergantung padanya.

Sebuah sertifikat yang tidak terdaftar akan menyebabkan Security Alert dan memungkinkan seseorang untuk untuk men-spoof servis Authentikasi.

Sebuah sertifikat yang tidak terdaftar akan menyebabkan Security Alert dan memungkinkan seseorang untuk untuk men-spoof servis Authentikasi.

Pada saat percobaan, kita dapat saja menekan tombol “Yes” jika memperoleh security Alert demikian untuk melanjutkan transaksi.

dapat saja menekan tombol “Yes” jika memperoleh security Alert demikian untuk melanjutkan transaksi.

Pengguna kemudian akan diberikan tiga (3) pilihan, yaitu: login dengan username dan password yang sudah di set sebelumnya, atau klik ke link tentang cara menjadi anggota atau pilihan terakhir menekan tombol “Skip Login”.

Bagi mereka login ke infrastruktur akan di authentikasi terhadap database yang ada di authentication server, apakah itu RADIUS, MySQL, LDAP dll.

Sesudah pengguna login dengan baik atau skip proses login, sistem Authentication akan mengeluarkan message yang ditanda tangani dengan PGP, dan mengirimkannya ke gateway wireless. Menggunakan copy dari PGP public key Authentication server, gateway wireless dapat memverifikasi message tersebut. Oleh karena-nya cukup sulit bagi penyerang yang ingin melakukan “replay attack”. Adanya tanda tangan digital mencegaj kemungkinan mesin lain berpura-pura menjadi Authentication server dan mengirimkan message palsu ke wireless gateway.

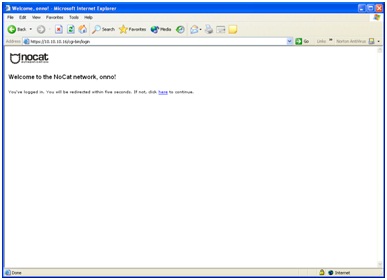

firewall yang dinamis oleh pengguna wireless yang sifatnya anonymous. Oleh kSetelah semua berjalan dengan lancar, gateway wireless akan memodifikasi aturan firewallnya dan memberikan ijin kepada pengguna untuk akses lebih lanjut. Pengguna akan di redirect ke situs yang mereka ingin browse di awal.

firewall yang dinamis oleh pengguna wireless yang sifatnya anonymous. Oleh kSetelah semua berjalan dengan lancar, gateway wireless akan memodifikasi aturan firewallnya dan memberikan ijin kepada pengguna untuk akses lebih lanjut. Pengguna akan di redirect ke situs yang mereka ingin browse di awal.

IP security sebetulnya sudah lumayan kompleks. NoCat menambah kompleksitas dengan adanya aturan arena itu perlu dilakukan untuk mengisolasi jaringan wireless dari jaringan yang lain untuk meminimalkan resiko keamanan.

Gateway wireless NoCat mempunyai pilihan untuk menset aturan Quality of Service (QoS). Hal ini memungkinkan agar gateway mengalokasikan besaran bandwidth yang berbeda untuk pengguna yang berbeda. Misalnya pengguna roaming yang terdaftar sebagai anggota akan memperoleh bandwidth lebih daripada pengguna tamu yang anonymous.

Pada titik ini pengguna sudah dapat menggunakan infrastruktur. Setiap X jam/hari captive portal akan mencek daftar semua IP yang di ijinkan untuk dilakukan ke firewall, terutama dari pengguna yang ter-authentikasi, dan cek untuk meyakinkan bahwa mereka masih di ijinkan untuk mengakses:

Pada titik ini pengguna sudah dapat menggunakan infrastruktur. Setiap X jam/hari captive portal akan mencek daftar semua IP yang di ijinkan untuk dilakukan ke firewall, terutama dari pengguna yang ter-authentikasi, dan cek untuk meyakinkan bahwa mereka masih di ijinkan untuk mengakses:

Jika mereka masih mengakses, bagus & dapat dilanjutkan terus.

- Jika mereka tidak lagi mengakses, maka hilangkan IP tersebut dari daftar. Biarkan lain kali jika akan mengakses harus login kembali.

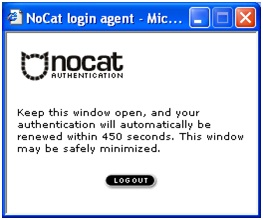

Agar hubungan ke Internet di pengguna tetap terbuka, sebuah windows kecil di sisi klien di buka (mengguna JavaScript). Script tersebut akan me-refersh halaman login setiap beberapa menit.

Agar hubungan ke Internet di pengguna tetap terbuka, sebuah windows kecil di sisi klien di buka (mengguna JavaScript). Script tersebut akan me-refersh halaman login setiap beberapa menit.

Jika pengguna lepas dari jangkauan Access Point atau menekan tombol “Logout” di agen login NoCat, sambungan akan ter-reset dan mengharuskan pengguna untuk login kembali.

Jika pengguna lepas dari jangkauan Access Point atau menekan tombol “Logout” di agen login NoCat, sambungan akan ter-reset dan mengharuskan pengguna untuk login kembali.

Kebutuhan Software

Download Nocat

Authentication System. NoCatAuth system pada saat ini dalam proses pengembangan yang sangat aktif. Kita dapat dengan mudah mengambil-nya dari http://nocat.net.

Authentication System. NoCatAuth system pada saat ini dalam proses pengembangan yang sangat aktif. Kita dapat dengan mudah mengambil-nya dari http://nocat.net.

Saya menggunakan Linux Mandrake 9.1 untuk berexperimen. Linux Mandrake 9.1 mempunyai hampir semua software yang dibutuhkan untuk operasi Gateway dan Authentication service.

Saya menggunakan Linux Mandrake 9.1 untuk berexperimen. Linux Mandrake 9.1 mempunyai hampir semua software yang dibutuhkan untuk operasi Gateway dan Authentication service.

Untuk Authentication Server, beberapa perl script, seperti Net::IMAP:Simple.pm dan Net::Netmask.pm, masih perlu di ambil dari CPAN http://seach.cpan.org.

Kebutuhan Software Gateway

- Linux 2.4.x dengan iptables. Biasanya sudah tersedia di Linux Mandrake 9.1.

- Kadang-kadang kita butuh menjalankan dhcpd di mesin gateway. Alternatif lain, kita dapat meminta Access Point atau DHCP server lain di jaringan untuk menjalankan pekerjaan tersebut.

- Jika kita ingin mencoba aturan bandwidth throttling rules, kita juga membutuhkan tool ‘tc’ dari paket iproute2. Dapat di ambil di ftp://ftp.inr.ac.ru/ip-routing/

- Di rekomendasikan untuk menjalankan local caching DNS server.

Kebutuhan Authentication Server Software

- Webserver dengan SSL yang diaktifkan. Apache + mod_ssl biasanya tersedia di Linux Mandrake 9.1. Untuk sistem produksi, lebih disukai jika sertifikat SSL tersebut terdaftar.

- Perl 5 (5.6 atau yang lebih baik). Biasanya sudah tersedia di Linux Mandrake 9.1.

- Modul perl Digest::MD5, DBI, dan DBD::MySQL. Dapat di ambil dari CPAN. Tapi sudah tersedia di Linux Mandrake 9.1.

- Untuk proses Authentication sederhana, kita dapat dapat menggunakan file password lokal sebagai sumber authentication. Tetapi, jika kita ingin berpartisipasi dalam kerjasama roaming dengan berbagai group wireless, kita membutuhkan database MySQL 3.23.4x atau yang lebih baik. NoCatAuth juga dikembangkan untuk bekerja dengan berbagai sumber aauthentikasi, seperti, Radius, PAM, LDAP dll.

Sertifikat SSL yang terdaftar di Certificate Authority sangat dibutuhkan dalam sistem produksi. Seluruh keamanan sistem tergantung pada sertikat SSL. Tentunya pendaftaran dapat dilakukan setelah semua proses instalasi dilakukan. Sebagai alternatif, kita dapat mengcopy sertifikasi Authentikasi server ke semua client di awal.

Instalasi Gateway

Software NoCat gateway dirancang untuk di jalankan di mesin dengan spesikasi rendah. Sebuah 486/50 dengan 32MB ram harusnya lebih dari cukup. Cara instalasi cepatnya adalah sebagai berikut:

$ su –

# tar zvxf NoCatAuth-x.xx.tar.gz

# cd NoCatAuth-x.xx

# make gateway

# cd /usr/local/nocat

# vi nocat.conf

# bin/gateway

Jika software gateway di operasikan, kita harusnya melihat

[2003-09-28 08:38:27] Resetting firewall.

[2003-09-28 08:38:27] Binding listener socket to 0.0.0.0

Instalasi Rinci Gatekeeper

Software gateway di rancang untuk di jalankan di mesin standalone. Proses gateway akan meng-overwrite semua rule firewall yang sebelumnya di definisikan pada saat dia berjalan. Sebaiknya menjalankan gateweay di sebuah mesin sedniri, sebelum menjalankan di firewall jaringan yang ada & beroperasi.

- Kemampuan root dibutuhkan untuk menjalankan gateway.

- Tar NoCatAuth

$ tar zvxf NoCatAuth-x.xx.tar.gz

- Path default instalasi adalah /usr/local/nocat, kita dapat mengubahnya melalui parameter INST_PATH di Makefile jika di perlukan.

- Dari direktory NoCatAuth, jalankan ‘make gateway’. Gateway software akan di instalasi.

- Edit file /usr/local/nocat/nocat.conf sesuai dengan kebutuhan. Parameter yang perlu di edit adalah:

- InternalDevice adalah nama interface dari card wireless LAN yang kita gunakan, atau ethernet card yang tersambung ke Access Point.

- ExternalDevice harus di set sesuai dana interface jaringan yang berbicara ke Internet. Dapat berupa sebuah card ethernet yang tersambung ke modem DSL atau cable modem, atau dialup device: eth1, ppp0, dll.

- LocalNetwork perlu di set di sesuaikan dengan network address dan network mask dari internal wireless network. Biasanya berbentuk 111.222.333.444/255.255.255.0, atau 11.22.33.44/24, dll.

- DNSAddr perlu di set sama dengan domain name server address yang di sebarkan oleh DHCP server, jika dan hanya jika kita menggunakan DNS di luar LocalNetwork. Jika, kita menjalankan caching DNS server di gateway atau di salah satu node di jaringan wireless, kita dapat membiarkan parameter ini di commented.

- GatewayMode dapat dipilih antara mode Open, Passive dan Captive. Tidak ada proses authentikasi pada setting gateway yang open.

- AuthServiceAddr, AuthServiceURL, dan LogoutURL tergantung pada servis authentikasi yang kita pilih. Di asumsikan kita menggunakan Passive atau Captive GatewayMode.

- IncludePorts dan ExcludePorts digunakan untuk membatasi port TCP yang dapat diakses oleh pengguna umum, misalnya, untuk tidak mengijinkan pengguna untuk mengirimkan traffic e-mail.

Menjalankan gateway

Pada prompt root, menjalankan gateway sesederhana

# /usr/local/nocat/bin/gateway

atau

# /path/to/nocat/bin/gateway

Kita harus menggunakan root untuk menjalankan NoCat gateway untuk dapat mengupdate aturan firewall.

Agar service gateway dapat berjalan secara automatis pada saat boot, cek script etc/nocat.rc. Instalasinya dilakukan dengan mengcopy etc/nocat.rc ke /etc/rc.d/init.d, atau dapat juga membuat command yang memanggilnya di rc.local, atau symlink ke runlevel, seperti:

# ln -s /etc/rc.d/init.d/nocat.rc /etc/rc.d/rc3.d/S99nocat

Menjalankan /bin/gateway sebagai root akan memberikan message seperti,

[2003-09-28 08:38:27] Resetting firewall.

[2003-09-28 08:38:27] Binding listener socket to 0.0.0.0

Selamat! Gateway harusnya sudah berjalan dengan baik.

Kadang-kadang kita akan memperoleh masalah pada saat menjalankan NoCat terutama jika di instalasi di direktori yang tidak standard, seperti, /usr/local/nocat. NoCat perlu pengetahui lokasi (a) perl library-nya, dan (b) file konfigurasi nocat.conf.

Jika direktori non-standard yang digunakan, konfigurasi nocat.conf harus dilakukan secara benar atau kita dapat menambahkan variabel PERL5LIB dan NOCAT di lingkungan shell sebelum menjalankan script gateway, supaya,

$ export PERL5LIB=/path/to/nocat/lib:$PERL5LIB

$ export NOCAT=/path/to/nocat/nocat.conf

Di Linux Mandrake, utility seperti iptables, modprobe, dan gpgv biasanya sudah tersedia di $PATH. Jika mereka belum ada di $PATH, kita perlu menambahkan,

$ export PATH=$PATH:/sbin:/usr/sbin:/usr/local/sbin

Mengkonfigurasi DHCP Server di Gateway

Kadang kala kita ingin menjalankan server DHCP di Gateway. Setelah di instalasi dengan benar dari source RPM, file konfigurasi DHCP server dapat ditemukan di /etc/dhcpd.conf. Sebuah contoh konfigurasi DHCP server untuk memberikan IP address dalam jangkauan 192.168.1.110-192.168.1.155 terlihat di bawah ini,

ddns-update-style none;

subnet 192.168.1.0 netmask 255.255.255.0 {

option broadcast-address 192.168.1.255;

# default gateway

option routers 192.168.1.5;

option subnet-mask 255.255.255.0;

option domain-name-servers 10.2.2.3,10.2.2.4;

range dynamic-bootp 192.168.1.110 192.168.1.155;

default-lease-time 21600;

max-lease-time 43200;

}

Setelah DHCP server terkonfigurasi, kita perlu menjalankan DHCP server secara automatis pada saat booting. Di Linux Mandrake, hal ini dapat dilakukan melalui,

# chkconfig dhcpd on

# service dhcpd start

Kita perlu mencek ulang dan meyakinkan bahwa DHCP server yang di operasikan memberikan DNS address yang sama dengan yang tercantum di nocat.conf (jika kita menggunakan external DNS). Jika tidak maka wireless client yagn digunakan tidak akan dapat me-resolve DNS.

Instalasi Authentication Server

Instalasi Authentication server hanya diperlukan jika kita menginginkan menjalankan Authentication Servis sendiri untuk jaringan kita. Bagi infrastruktur WiFi komunitas, NoCat memberikan service authentication untuk publik di auth.nocat.net.

Instalasi Cepat

Bagi mereka yang ingin cepat menginstalasi, dapat mengikuti langkah berikut,

$ su –

# tar zvxf NoCatAuth-x.xx.tar.gz

# cd NoCatAuth-x.xx

# make authserv

# make pgpkey

# cd /usr/local/nocat

# vi nocat.conf

# chown apache.apache /usr/local/nocat/pgp

# chown apache.apache /usr/local/nocat/pgp/*

# vi /etc/httpd/conf/httpd.conf

# service httpd restart

Perhatikan bahwa tidak ada script yang harus di eksekusi, yang perlu kita lakukan adalah me-restart Web server.

Instalasi Secara Rinci

Authentication server di rancang untuk dijalankan pada sebuah mesin standalone. Proses instalasi-nya adalah sebagai berikut,

- Buka NoCatAuth

$ tar zvxf NoCatAuth-x.xx.tar.gz

- Path default instalasi adalah /usr/local/nocat, kita dapat menggantinya melalui parameter INST_PATH di Makefile jika di perlukan.

- Dari direktori NoCatAuth, jalankan ‘make authserv’. Kita akan menginstal servis Authentikasi.

- Jalankan ‘make pgpkey’. Parameter default sudah cukup baik untuk aplikasi umumnya. Untuk menghindati hal-hal yang aneh bin ajaib waktu Authentication server ingin meng-enkrip message, jangan masukan passphrase waktu ‘make pgpkey’.

- Edit file /usr/local/nocat/nocat.conf sesuai kebutuhan. Parameter yang diperlukan adalah:

DataSource: Saat ini, harus DBI atau Passwd. Gunakan DBI untuk MySQL, atau Passwd untuk authentiksi yang berbasis file password lokal.

Jika anda menggunakan DBI, maka ‘Database’, ‘DB_User’, dan ‘DB_Passwd’ akan dibutuhkan. Database dapat di set untuk full dbi string, seperti:

dbi:mysql:database=nocat;host=my.dbhost.net

DB_User dan DB_Passwd adalah db username dan password.

Jika anda menggunakan Passwd sebagai DataSource, ‘UserFile’, akan dibutuhkan ‘GroupUserFile’, dan ‘GroupAdminFile’. Path default-nya harusnya OK.

- Membuat sumber authentication sendiri, dan menambahkan user.

DBI: Pertama-tama, buat database baru (dengan ‘mysqladmin create nocat’, misalnya.) Kemudian, import table schemas dari etc/nocat.schema, seperti:

$ mysql nocat < etc/nocat.schema

Harusnya anda tidak memperoleh error di sini. Jika ada error, pastikan bahwa anda memasukan informasi host dan user dengan benar; atau cek instalasi mysql. Jalankan bin/admintool untuk membuat user baru dan group admin.

Passwd: Default file password yang kosong telah tersedia. Cukup jalankan bin/admintool untuk membuat user baru dan group admin.

- LocalGateway harus di set ke IP address gateway jika kita ingin menjalankan Authentication service di subnet atau mesin yang sam. Opsi ini membutuhkan modul perl Net::Netmask yang ada di CPAN (http://www.cpan.org).

- Kita perlu memastikan bahwa /usr/local/nocat/pgp dan pgp/* di miliki oleh user yang menjalankan Web server. Di Linux Mandrake 9.1, Apache berjalan di bawah user ‘apache’ dan group ‘apache’.

# chown apache.apache /usr/local/nocat/pgp

# chown apache.apache /usr/local/nocat/pgp/*

Distribusi Linux lain mungkin ‘www’, atau kadang-kadang ‘nobody’.

- Kita perlu menambahkan konfigurasi Web dari Authentication service ke konfigurasi Apache. Contoh dari konfigurasi Web Authentication terlampir di bawah bagian ini. Kita perlu mengcek path dan IP address yang sesuai dengan setting yang ada. Di Linux Mandrake 9.1, konfigurasi tersebut dapat di tambahkan ke

/etc/httpd/conf/httpd.conf

atau,

/etc/httpd/conf/vhost/Vhost.conf

- Copy /usr/local/nocat/trustedkeys.gpg ke semua gateway (atau /usr/local/nocat/gw/pgp). Jika kita tidak melakukan hal ini, Authentikasi akan looping dan kita akan mendapat ‘Bad authentication message’ di gateway log.

- Restart Apache web server

# service httpd restart

That’s it. Cek log anda, sabar dan fun. Jika anda menjalankan Authentication service untuk sendiri, anda perlu bergabung di mailing list NoCat. Detail-nya tersedia secara online di http://nocat.net/.

Tambahkan konfigurasi Apache untuk Authentication Service

NameVirtualHost *

<VirtualHost 10.10.10.16:443>

DocumentRoot /usr/local/nocat/htdocs

# ServerName localhost:443

# ServerAdmin root@localhost

SSLEngine On

SSLCertificateFile /etc/ssl/apache/server.crt

SSLCertificateKeyFile /etc/ssl/apache/server.key

Options FollowSymLinks Includes Indexes MultiViews

ScriptAlias /cgi-bin/ /usr/local/nocat/cgi-bin/

<Directory “/usr/local/nocat/htdocs”>

AllowOverride All

Options FollowSymLinks Includes Indexes MultiViews

<Limit GET POST OPTIONS PROPFIND>

Order allow,deny

Allow from all

</Limit>

<LimitExcept GET POST OPTIONS PROPFIND>

Order deny,allow

Deny from all

</LimitExcept>

</Directory>

<Directory “/usr/local/nocat/cgi-bin”>

AllowOverride All

Options ExecCGI

<IfModule mod_access.c>

Order allow,deny

Allow from all

</IfModule>

#

# $PERL5LIB tells Perl where to find the NoCat libraries.

SetEnv PERL5LIB /usr/local/nocat/lib

#

# $NOCAT tells NoCat where to find its configuration file.

SetEnv NOCAT /usr/local/nocat/nocat.conf

SSLOptions +StdEnvVars

</Directory>

<IfModule mod_setenvif.c>

SetEnvIf User-Agent “.*MSIE.*” nokeepalive ssl-unclean-shutdown \

downgrade-1.0 force-response-1.0

</IfModule>

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteOptions inherit

</IfModule>

</VirtualHost>

Menjalankan Authentication Server di Mesin Gateway

Sebetulnya tidak di rekomendasikan sama sekali untuk menjalankan servis Authentikasi di mesin gateway. Sebuah gateway akan melewatkan paket yang dari user yang belum ter-Authentikasi untuk berinteraksi dengan Authentication server. Sedang servis Authentikasi membawa banyak informasi yang sangat sensitif seperti password dan private key. Oleh karena itu gateway bukanlah tempat yang baik bagi Authentication servis yang banyak mempunyai informasi sensitif.

Walaupun demikian, NoCatAuth dapat menjalankan Authentication servis dan gateway di mesin yang sama; hanya berbeda home directori, misalnya, /usr/local/nocat/authserv dan /usr/local/nocat/gateway. Tanpa memodifikasi Makefile, kita dapat melakukan,

$ make PREFIX=/usr/local/nocat/gw gateway

$ make PREFIX=/usr/local/nocat/authserv authserv

$ make PREFIX=/usr/local/nocat/authserv pgpkey

$ cp /usr/local/nocat/authserv/trustedkeys.gpg /usr/local/nocat/gw/pgp

Setelah semua selesai di konfigurasi, kita dapat menjalankan gateweay dengan me-run /usr/local/nocat/gw/bin/gateway.

Pembagian IP Address Kelas ( A, B, C ) dan Karakteristik

•10/28/2011 • 2 Komentar

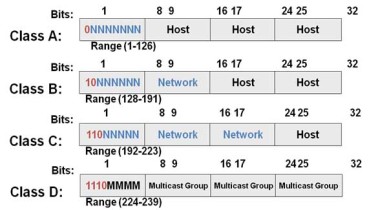

Pembagian IP address kelas A,B,C

IP Address adalah nomor unik yang ada pada computer yang bisa berguna untuk menghubungkan banyak computer dalam jaringan sehingga juga dapat bertukar data maupun fasilitas yang deimiliki antar Komputer tersebut….

IP Address adalah nomor unik yang ada pada computer yang bisa berguna untuk menghubungkan banyak computer dalam jaringan sehingga juga dapat bertukar data maupun fasilitas yang deimiliki antar Komputer tersebut….

hemmm. Nomor ini bersifat unik karena setiap Komputer memiliki TCP/IP yang berbeda-beda.

IP Address merupakan konsekuensi dari penerapan Internet Protocol untuk mengintegrasikan jaringan komputer Internet di dunia. Seluruh host (komputer) yang terhubung ke Internet dan ingin berkomunikasi memakai TCP/IP harus memiliki IP Address sebagai alat pengenal host pada network. Secara logika, Internet merupakan suatu network besar yang terdiri dari berbagai sub network yang terintegrasi. Oleh karena itu, suatu IP Address harus bersifat unik untuk seluruh dunia. Tidak boleh ada satu IP Address yang sama dipakai oleh dua host yang berbeda. Untuk itu, penggunaan IP Address di seluruh dunia dikoordinasi oleh lembaga sentral Internet yang di kenal dengan IANA – salah satunya adalah Network Information Center (NIC) yang menjadi koordinator utama di dunia

IP address dibagi menjadi 3 kelas A, Kelas B, dan Kelas C.

- Apa bisa dalam pemakai IP address 3 kelas (A, B, dan C) digubungkan?

Jika bisa bagaimana caranya?

Jika tidak mengapa?Berikut ini cara cara untuk menjawab pertanyaan berikut……

Kelas A

IP address kelas A terdiri dari 8 bit untuk network ID dan sisanya 24 bit digunakan untuk host ID, sehingga IP address kelas A digunakan untuk jaringan dengan jumlah host yang sangat besar JJ. Pada bit pertama berikan angka

- Ø 0 sampai dengan 127. (0-127)

Karakteristik IP Kelas A

Format : 0NNNNNNN.HHHHHHHH.HHHHHHHH.HHHHHHHH

Bit Pertama : 0

NetworkID : 8 bit

HostID : 24 bit

Bit Pertama : 0 -127

Jumlah : 126 (untuk 0 dan 127 dicadangkan)

Range IP : 1.x.x.x – 126.x.x.x

Jumlah IP : 16.777.214

Misalnya IP address 120.31.45.18 maka

Network ID = 120

HostID = 31.45.18

- Ø Untuk Subnetmask =255.0.0.0

- Ø

Jadi IP address di atas mempunyai host dengan nomor 31.45.18 pada jaringan 120

Kelas B

IP address kelas B terdiri dari 16 bit untuk network ID dan sisanya 16 bit digunakan untuk host ID, sehingga IP address kelas B digunakan untuk jaringan dengan jumlah host yang tidak terlalu besar. Pada 2 bit pertama berikan angka 10, sehingga bit awal IP tersebut mulai dari (128 – 191).

Karakteristik IP Kelas B

Format : 10NNNNNN..NNNNNNNN.HHHHHHHH.HHHHHHHH

Bit Pertama : 10

NetworkID : 16 bit

HostID : 16 bit

Bit Pertama : 128 -191

Jumlah : 16.384

Range IP : 128.1.x.x – 191.155.x.x

Jumlah IP : 65.532

Misalnya IP address 150.70.45.18 maka

Network ID = 150.70

HostID = 60.56

- Ø Untuk Subnetmask =255.255.0.0

- Ø Jadi IP di atas mempunyai host dengan nomor 60.56 pada jaringan 150.70

Kelas C

IP address kelas C terdiri dari 24 bit untuk network ID dan sisanya 8 bit digunakan untuk host ID, sehingga IP address kelas C digunakan untuk jaringan untuk ukuran kecil. Kelas C biasanya digunakan untuk jaringan Local Area Network atau LAN. Biasanya ini terdapat dalam Warnet-Warnet maupun sebuah sekolah. Pada 3 bit pertama berikan angka 110 sehingga bit awal IP tersebut mulai dari (192 – 223).

Karakteristik IP Kelas C

Format : 110NNNNN.NNNNNNNN.NNNNNNNN.HHHHHHHH

Bit Pertama : 110

NetworkID : 24 bit

HostID : 8 bit

Bit Pertama : 192 – 223

Jumlah : 16.384

Range IP : 192.0.0.x.x – 223.255.255.x.x

Jumlah IP : 254 IP

Misalnya IP address 192.168.1.1 maka

Network ID = 192.168.1

HostID = 1

- Ø Untuk Subnetmask =255.255.255.0

Jadi IP di atas mempunyai host dengan nomor 1 pada jaringan 192.168.1. Semoga bermanfaat.

Pengertian dan Jenis Protokol Jaringan Komputer

•10/28/2011 • Tinggalkan sebuah Komentar Request artikel untuk membantu cewek saya yang memang lagi membahas tentang protokol jaringan jadi saya upload saja diblog ini. Mungkin dari rekan-rekan blogger juga ada yang lagi membutuhkan juga. jadi langsung saja ke pembahasan mengenai protokol jaringan komputer.

Request artikel untuk membantu cewek saya yang memang lagi membahas tentang protokol jaringan jadi saya upload saja diblog ini. Mungkin dari rekan-rekan blogger juga ada yang lagi membutuhkan juga. jadi langsung saja ke pembahasan mengenai protokol jaringan komputer.

Protokol adalah sebuah aturan atau standar yang mengatur atau mengijinkan terjadinya hubungan, komunikasi, dan perpindahan data antara dua atau lebih titik komputer. Protokol dapat diterapkan pada perangkat keras, perangkat lunak atau kombinasi dari keduanya. Pada tingkatan yang terendah, protokol mendefinisikan koneksi perangkat keras. Protocol digunakan untuk menentukan jenis layanan yang akan dilakukan pada internet.

TCP/IP (singkatan dari Transmission Control Protocol/Internet Protocol)

Adalah standar komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan Internet. Protokol ini tidaklah dapat berdiri sendiri, karena memang protokol ini berupa kumpulan protokol (protocol suite). Protokol ini juga merupakan protokol yang paling banyak digunakan saat ini. Data tersebut diimplementasikan dalam bentuk perangkat lunak (software) di sistem operasi. Istilah yang diberikan kepada perangkat lunak ini adalah TCP/IP stack

Protokol TCP/IP dikembangkan pada akhir dekade 1970-an hingga awal 1980-an sebagai sebuah protokol standar untuk menghubungkan komputer-komputer dan jaringan untuk membentuk sebuah jaringan yang luas (WAN). TCP/IP merupakan sebuah standar jaringan terbuka yang bersifat independen terhadap mekanisme transport jaringan fisik yang digunakan, sehingga dapat digunakan di mana saja. Protokol ini menggunakan skema pengalamatan yang sederhana yang disebut sebagai alamat IP (IP Address) yang mengizinkan hingga beberapa ratus juta komputer untuk dapat saling berhubungan satu sama lainnya di Internet. Protokol ini juga bersifat routable yang berarti protokol ini cocok untuk menghubungkan sistem-sistem berbeda (seperti Microsoft Windows dan keluarga UNIX) untuk membentuk jaringan yang heterogen.

Protokol TCP/IP selalu berevolusi seiring dengan waktu, mengingat semakin banyaknya kebutuhan terhadap jaringan komputer dan Internet. Pengembangan ini dilakukan oleh beberapa badan, seperti halnya Internet Society (ISOC), Internet Architecture Board (IAB), dan Internet Engineering Task Force (IETF). Macam-macam protokol yang berjalan di atas TCP/IP, skema pengalamatan, dan konsep TCP/IP didefinisikan dalam dokumen yang disebut sebagai Request for Comments (RFC) yang dikeluarkan oleh IETF.

Protokol Komunikasi TCP/IP

Pada TCP/IP terdapat beberapa protokol sub yang menangani masalah komunikasi antar komputer. TCP/IP merngimplemenasikan arsitektur berlapis yang terdiri atas empat lapis, diantaranya adalah :

1. Protokol lapisan aplikasi : bertanggung jawab untuk menyediakan akses kepada aplikasi terhadap layanan jaringan TCP/IP. Protokol ini mencakup protokol Dynamic Host Configuration Protocol (DHCP), Domain Name System (DNS), Hypertext Transfer Protocol (HTTP), File Transfer Protocol (FTP), Telnet, Simple Mail Transfer Protocol (SMTP), Simple Network Management Protocol (SNMP), dan masih banyak protokol lainnya. Dalam beberapa implementasi stack protokol, seperti halnya Microsoft TCP/IP, protokol-protokol lapisan aplikasi berinteraksi dengan menggunakan antarmuka Windows Sockets (Winsock) atau NetBIOS over TCP/IP (NetBT).

2. Protokol lapisan antar-host : berguna untuk membuat komunikasi menggunakan sesi koneksi yang bersifat connection-oriented atau broadcast yang bersifat connectionless. Protokol dalam lapisan ini adalah Transmission Control Protocol (TCP) dan User Datagram Protocol (UDP).

3. Protokol lapisan internetwork : bertanggung jawab untuk melakukan pemetaan (routing) dan enkapsulasi paket-paket data jaringan menjadi paket-paket IP. Protokol yang bekerja dalam lapisan ini adalah Internet Protocol (IP), Address Resolution Protocol (ARP), Internet Control Message Protocol (ICMP), dan Internet Group Management Protocol (IGMP).

4. Protokol lapisan antarmuka jaringan : bertanggung jawab untuk meletakkan frame-frame jaringan di atas media jaringan yang digunakan. TCP/IP dapat bekerja dengan banyak teknologi transport, mulai dari teknologi transport dalam LAN (seperti halnya Ethernet dan Token Ring), MAN dan WAN (seperti halnya dial-up modem yang berjalan di atas Public Switched Telephone Network (PSTN), Integrated Services Digital Network (ISDN), serta Asynchronous Transfer Mode (ATM))

UDP ( User Datagram Protokol)

UDP, singkatan dari User Datagram Protocol, adalah salah satu protokol lapisan transpor TCP/IP yang mendukung komunikasi yang tidak andal (unreliable), tanpa koneksi (connectionless) antara host-host dalam jaringan yang menggunakan TCP/IP. Protokol ini didefinisikan dalam RFC 768.

UDP memiliki karakteristik-karakteristik berikut:

* Connectionless (tanpa koneksi): Pesan-pesan UDP akan dikirimkan tanpa harus dilakukan proses negosiasi koneksi antara dua host yang hendak berukar informasi.

* Unreliable (tidak andal): Pesan-pesan UDP akan dikirimkan sebagai datagram tanpa adanya nomor urut atau pesan acknowledgment. Protokol lapisan aplikasi yang berjalan di atas UDP harus melakukan pemulihan terhadap pesan-pesan yang hilang selama transmisi. Umumnya, protokol lapisan aplikasi yang berjalan di atas UDP mengimplementasikan layanan keandalan mereka masing-masing, atau mengirim pesan secara periodik atau dengan menggunakan waktu yang telah didefinisikan.

* UDP menyediakan mekanisme untuk mengirim pesan-pesan ke sebuah protokol lapisan aplikasi atau proses tertentu di dalam sebuah host dalam jaringan yang menggunakan TCP/IP. Header UDP berisi field Source Process Identification dan Destination Process Identification.

* UDP menyediakan penghitungan checksum berukuran 16-bit terhadap keseluruhan pesan UDP.

UDP tidak menyediakan layanan-layanan antar-host berikut:

* UDP tidak menyediakan mekanisme penyanggaan (buffering) dari data yang masuk ataupun data yang keluar. Tugas buffering merupakan tugas yang harus diimplementasikan oleh protokol lapisan aplikasi yang berjalan di atas UDP.

* UDP tidak menyediakan mekanisme segmentasi data yang besar ke dalam segmen-segmen data, seperti yang terjadi dalam protokol TCP. Karena itulah, protokol lapisan aplikasi yang berjalan di atas UDP harus mengirimkan data yang berukuran kecil (tidak lebih besar dari nilai Maximum Transfer Unit/MTU) yang dimiliki oleh sebuah antarmuka di mana data tersebut dikirim. Karena, jika ukuran paket data yang dikirim lebih besar dibandingkan nilai MTU, paket data yang dikirimkan bisa saja terpecah menjadi beberapa fragmen yang akhirnya tidak jadi terkirim dengan benar.

* UDP tidak menyediakan mekanisme flow-control, seperti yang dimiliki oleh TCP.

PENGGUNAAN UDP

UDP sering digunakan dalam beberapa tugas berikut:

* Protokol yang “ringan” (lightweight): Untuk menghemat sumber daya memori dan prosesor, beberapa protokol lapisan aplikasi membutuhkan penggunaan protokol yang ringan yang dapat melakukan fungsi-fungsi spesifik dengan saling bertukar pesan. Contoh dari protokol yang ringan adalah fungsi query nama dalam protokol lapisan aplikasi Domain Name System.

* Protokol lapisan aplikasi yang mengimplementasikan layanan keandalan: Jika protokol lapisan aplikasi menyediakan layanan transfer data yang andal, maka kebutuhan terhadap keandalan yang ditawarkan oleh TCP pun menjadi tidak ada. Contoh dari protokol seperti ini adalah Trivial File Transfer Protocol (TFTP) dan Network File System (NFS)

* Protokol yang tidak membutuhkan keandalan. Contoh protokol ini adalah protokol Routing Information Protocol (RIP).

* Transmisi broadcast: Karena UDP merupakan protokol yang tidak perlu membuat koneksi terlebih dahulu dengan sebuah host tertentu, maka transmisi broadcast pun dimungkinkan. Sebuah protokol lapisan aplikasi dapat mengirimkan paket data ke beberapa tujuan dengan menggunakan alamat multicast atau broadcast. Hal ini kontras dengan protokol TCP yang hanya dapat mengirimkan transmisi one-to-one. Contoh: query nama dalam protokol NetBIOS Name Service.

PESAN UDP

UDP, berbeda dengan TCP yang memiliki satuan paket data yang disebut dengan segmen, melakukan pengepakan terhadap data ke dalam pesan-pesan UDP (UDP Messages). Sebuah pesan UDP berisi header UDP dan akan dikirimkan ke protokol lapisan selanjutnya (lapisan internetwork) setelah mengepaknya menjadi datagram IP. Enkapsulasi terhadap pesan-pesan UDP oleh protokol IP dilakukan dengan menambahkan header IP dengan protokol IP nomor 17 (0x11). Pesan UDP dapat memiliki besar maksimum 65507 byte: 65535 (216)-20 (ukuran terkecil dari header IP)-8 (ukuran dari header UDP) byte. Datagram IP yang dihasilkan dari proses enkapsulasi tersebut, akan dienkapsulasi kembali dengan menggunakan header dan trailer protokol lapisan Network Interface yang digunakan oleh host tersebut.

Dalam header IP dari sebuah pesan UDP, field Source IP Address akan diset ke antarmuka host yang mengirimkan pesan UDP yang bersangkutan; sementara field Destination IP Address akan diset ke alamat IP unicast dari sebuah host tertentu, alamat IP broadcast, atau alamat IP multicast.

PORT UDP

Seperti halnya TCP, UDP juga memiliki saluran untuk mengirimkan informasi antar host, yang disebut dengan UDP Port. Untuk menggunakan protokol UDP, sebuah aplikasi harus menyediakan alamat IP dan nomor UDP Port dari host yang dituju. Sebuah UDP port berfungsi sebagai sebuah multiplexed message queue, yang berarti bahwa UDP port tersebut dapat menerima beberapa pesan secara sekaligus. Setiap port diidentifikasi dengan nomor yang unik, seperti halnya TCP, tetapi meskipun begitu, UDP Port berbeda dengan TCP Port meskipun memiliki nomor port yang sama. Tabel di bawah ini mendaftarkan beberapa UDP port yang telah dikenal secara luas.

Nomor Port UDP Digunakan oleh

53 Domain Name System (DNS) Name Query

67 BOOTP client (Dynamic Host Configuration Protocol [DHCP])

68 BOOTP server (DHCP)

69 Trivial File Transfer Protocol (TFTP)

137 NetBIOS Name Service

138 NetBIOS Datagram Service

161 Simple Network Management Protocol (SNMP)

445 Server Message Block (SMB)

520 Routing Information Protocol (RIP)

1812/1813 Remote Authentication Dial-In User Service (RADIUS)

Domain Name System (DNS)

Domain Name System (DNS) adalah distribute database system yang digunakan untuk pencarian nama komputer (name resolution) di jaringan yang mengunakan TCP/IP (Transmission Control Protocol/Internet Protocol). DNS biasa digunakan pada aplikasi yang terhubung ke Internet seperti web browser atau e-mail, dimana DNS membantu memetakan host name sebuah komputer ke IP address. Selain digunakan di Internet, DNS juga dapat di implementasikan ke private network atau intranet dimana DNS memiliki keunggulan seperti:

1. Mudah, DNS sangat mudah karena user tidak lagi direpotkan untuk mengingat IP address sebuah komputer cukup host name (nama Komputer).

2. Konsisten, IP address sebuah komputer bisa berubah tapi host name tidak berubah.

3. Simple, user hanya menggunakan satu nama domain untuk mencari baik di Internet maupun di Intranet.

Struktur DNS

Domain Name Space merupakan sebuah hirarki pengelompokan domain berdasarkan nama, yang terbagi menjadi beberapa bagian diantaranya:

Root-Level Domains

Domain ditentukan berdasarkan tingkatan kemampuan yang ada di struktur hirarki yang disebut dengan

level. Level paling atas di hirarki disebut dengan root domain. Root domain di ekspresikan berdasarkan periode dimana lambang untuk root domain adalah (“.”).

Top-Level Domains

Pada bagian dibawah ini adalah contoh dari top-level domains:

a) .com Organisasi Komersial

b) .edu Institusi pendidikan atau universitas

c) .org Organisasi non-profit

d) .net Networks (backbone Internet)

e) .gov Organisasi pemerintah non militer

f) .mil Organisasi pemerintah militer

g) .num No telpon

h) .arpa Reverse DNS

i) .xx dua-huruf untuk kode Negara (id:indonesia.my:malaysia,au:australia)

Top-level domains dapat berisi second-level domains dan hosts.

Second-Level Domains

Second-level domains dapat berisi host dan domain lain, yang disebut dengan subdomain. Untuk contoh:

Domain Bujangan, bujangan.com terdapat komputer (host) seperti server1.bujangan.com dan subdomain training.bujangan.com. Subdomain training.bujangan.com juga terdapat komputer (host) seperti client1.training.bujangan.com.

Host Names

Domain name yang digunakan dengan host name akan menciptakan fully qualified domain name (FQDN) untuk setiap komputer. Sebagai contoh, jika terdapat fileserver1.detik.com, dimana fileserver1 adalah host name dan detik.com adalah domain name.

Bagaimana DNS Bekerja

Fungsi dari DNS adalah menerjemahkan nama komputer ke IP address (memetakan). Client DNS disebut dengan resolvers dan DNS server disebut dengan name servers. Resolvers atau client mengirimkan permintaan ke name server berupa queries. Name server akan memproses dengan cara mencek ke local database DNS, menghubungi name server lainnya atau akan mengirimkan message failure jika ternyata permintaan dari client tidak ditemukan. Proses tersebut disebut dengan Forward Lookup Query, yaitu permintaan dari client dengan cara memetakan nama komputer (host) ke IP address.

Cara kerja Domain Name Sistem

a) Resolvers mengirimkan queries ke name server

b) Name server mencek ke local database, atau menghubungi name server lainnya, jika ditemukan akan diberitahukan ke resolvers jika tidak akan mengirimkan failure message

c) Resolvers menghubungi host yang dituju dengan menggunakan IP address yang diberikan name server

Point-to-Point Protocol

Point-to-Point Protocol (sering disingkat menjadi PPP) adalah sebuah protokol enkapsulasi paket jaringan yang banyak digunakan pada wide area network (WAN). Protokol ini merupakan standar industri yang berjalan pada lapisan data-link dan dikembangkan pada awal tahun 1990-an sebagai respons terhadap masalah-masalah yang terjadi pada protokol Serial Line Internet Protocol (SLIP), yang hanya mendukung pengalamatan IP statis kepada para kliennya. Dibandingkan dengan pendahulunya (SLIP), PPP jauh lebih baik, mengingat kerja protokol ini lebih cepat, menawarkan koreksi kesalahan, dan negosiasi sesi secara dinamis tanpa adanya intervensi dari pengguna. Selain itu, protokol ini juga mendukung banyak protokol-protokol jaringan secara simultan. PPP didefinisikan pada RFC 1661 dan RFC 1662.

Serial Line Internet Protocol

Serial Line Internet Protocol dianggap berkaitan erat dengan pengertian berikut

Disingkat dengan SLIP. Sebuah protokol yang memungkinkan pemindahan data IP melalui saluran telepon. Alat bantu lainnya dalam SLIP adalah PPP yang mendeteksi kesalahan dan konfigurasi. Sistem ini memerlukan satu komputer server sebagai penampungnya, dan secara perlahan-lahan akan digantikan oleh standar PPP yang memiliki kecepatan proses lebih tinggi.

Internet Control Message Protocol (ICMP)

adalah salah satu protokol inti dari keluarga. ICMP berbeda tujuan dengan TCP dan UDP dalam hal ICMP tidak digunakan secara langsung oleh aplikasi jaringan milik pengguna. salah satu pengecualian adalah aplikasi ping yang mengirim pesan ICMP Echo Request (dan menerima Echo Reply) untuk menentukan apakah komputer tujuan dapat dijangkau dan berapa lama paket yang dikirimkan dibalas oleh komputer tujuan. protokol internet. ICMP utamanya digunakan oleh sistem operasi komputer jaringan untuk mengirim pesan kesalahan yang menyatakan, sebagai contoh, bahwa komputer tujuan tidak bisa dijangkau.

POP3 (Post Office Protocol)

POP3 (Post Office Protocol)

POP3 adalah kepanjangan dari Post Office Protocol version 3, yakni protokol yang digunakan untuk mengambil email dari email server. Protokol POP3 dibuat karena desain dari sistem email yang mengharuskan adanya email server yang menampung email untuk sementara sampai email tersebut diambil oleh penerima yang berhak. Kehadiran email server ini disebabkan kenyataan hanya sebagian kecil dari komputer penerima email yang terus-menerus melakukan koneksi ke jaringan internet.

IMAP (Internet Message Access Protocol)

IMAP (Internet Message Access Protocol) adalah protokol standar untuk mengakses/mengambil e-mail dari server. IMAP memungkinkan pengguna memilih pesan e-mail yang akan ia ambil, membuat folder di server, mencari pesan e-mail tertentu, bahkan menghapus pesan e-mail yang ada. Kemampuan ini jauh lebih baik daripada POP (Post Office Protocol) yang hanya memperbolehkan kita mengambil/download semua pesan yang ada tanpa kecuali.

SMTP (Simple Mail Transfer Protocol)

adalah suatu protokol yang umum digunakan untuk pengiriman surat elektronik atau email di Internet. Protokol ini gunakan untuk mengirimkan data dari komputer pengirim surat elektronik ke server surat elektronik penerima.

Untuk menggunakan SMTP bisa dari Microsoft Outlook. biasanya untuk menggunakan SMTP di perlukan settingan :

1. Email Address : contoh —> anda@domainanda.com

2. Incoming Mail (POP3, IMAP or HTTP) server : mail.doaminanda.com

3. Outgoing (SMTP) server : mail.domainanda.com

4. Account Name : anda@domainanda.com

5. Password : password yang telah anda buat sebelumnya

HTTP (Hypertext Transfer Protocol)

HTTP (Hypertext Transfer Protocol) suatu protokol yang digunakan oleh WWW (World Wide Web). HTTP mendefinisikan bagaimana suatu pesan bisa diformat dan dikirimkan dari server ke client. HTTP juga mengatur aksi-aksi apa saja yang harus dilakukan oleh web server dan juga web browser sebagai respon atas perintah-perintah yang ada pada protokol HTTP ini.

Contohnya bila kita mengetikkan suatu alamat atau URL pada internet browser maka web browser akan mengirimkan perintah HTTP ke web server. Web server kemudian akan menerima perintah ini dan melakukan aktivitas sesuai dengan perintah yang diminta oleh web browser. Hasil aktivitas tadi akan dikirimkan kembali ke web browser untuk ditampilkan kepada kita.

HTTPS

https adalah versi aman dari HTTP, protokol komunikasi dari World Wide Web. Ditemukan oleh Netscape Communications Corporation untuk menyediakan autentikasi dan komunikasi tersandi dan penggunaan dalam komersi elektris.

Selain menggunakan komunikasi plain text, HTTPS menyandikan data sesi menggunakan protokol SSL (Secure Socket layer) atau protokol TLS (Transport Layer Security). Kedua protokol tersebut memberikan perlindungan yang memadai dari serangan eavesdroppers, dan man in the middle attacks. Pada umumnya port HTTPS adalah 443.

Tingkat keamanan tergantung pada ketepatan dalam mengimplementasikan pada browser web dan perangkat lunak server dan didukung oleh algorithma penyandian yang aktual.

Oleh karena itu, pada halaman web digunakan HTTPS, dan URL yang digunakan dimulai dengan ‘https://’ bukan dengan ‘http://’

Kesalahpahaman yang sering terjadi pada pengguna kartu kredit di web ialah dengan menganggap HTTPS “sepenuhnya” melindungi transaksi mereka. Sedangkan pada kenyataannya, HTTPS hanya melakukan enkripsi informasi dari kartu mereka antara browser mereka dengan web server yang menerima informasi. Pada web server, informasi kartu mereke secara tipikal tersimpan di database server (terkadang tidak langsung dikirimkan ke pemroses kartu kredit), dan server database inilah yang paling sering menjadi sasaran penyerangan oleh pihak-pihak yang tidak berkepen

SSH (Sucure Shell)

SSH adalah protocol jaringan yang memungkinkan pertukaran data secara aman antara dua komputer. SSH dapat digunakan untuk mengendalikan komputer dari jarak jauh mengirim file, membuat Tunnel yang terrenkripsi dan lain-lain. Protocol ini mempunyai kelebihan disbanding protocol yang sejenis seperti Telnet, FTP, Danrsh, karena SSH memiliki system Otentikasi,Otorisasi, dan ekripsinya sendiri. Dengan begitu keamanan sebuah sesi komunikasi melalui bantuan SSH ini menjadi lebih terjamin. SSH memang lebih aman dibandingkan dengan protocol sejenis, tetapi protocol SSH tatap rentan terhadap beberapa jenis serangan tertentu. Pada umumnya serangan ini ditunjukan Pada SSH versi pertama (SSH-1) yang memang memiliki tingkat keamanan yang lebih lemah daripada SSH versi kedua (SSH-2). Salah satu serangan pada SSH versi pertama adalah serangan MAN IN THE MIDDLE pada saat pertukaran kunci. Protocol SSH serta algoritma yang digunakan pada kedua versi SSH, lalu serangan-serangan yang terjadi pada SSH dan bagaimana SSH mengatasinya. Untuk meningkatkan keamanan pada protocol SSH dapat dilakukan dengan cara menggunakan kartu Kriptografi untuk autentifkasi.Telnet (Telecommunication network) adalah sebuah protokol jaringan yang digunakan di koneksi Internet atau Local Area Network. TELNET dikembangkan pada 1969 dan distandarisasi sebagai IETF STD 8, salah satu standar Internet pertama. TELNET memiliki beberapa keterbatasan yang dianggap sebagai risiko keamanan.

Telnet (Telecommunication network)

Adalah sebuah protokol jaringan yang digunakan di koneksi Internet atau Local Area Network. TELNET dikembangkan pada 1969 dan distandarisasi sebagai IETF STD 8, salah satu standar Internet pertama. TELNET memiliki beberapa keterbatasan yang dianggap sebagai risiko keamanan.

FTP ( File Transfer Protocol )

FTP ( File Transfer Protocol ) adalah sebuah protocol internet yang berjalan di dalam lapisan aplikasi yang merupakan standar untuk pentransferan berkas (file) computer antar mesin-mesin dalam sebuah internetwork. FTP atau protocol Transmission Control Protocol (TCP) untuk komunikasi data antara klien dan server, sehingga diantara kedua komponen tersebut akan dibuatlah sebuah sesi komunikasi sebelum transfer data dimulai. FTP hanya menggunakan metode autentikasi standar, yakni menggunakan User name dan paswordnya yang dikirim dalam bentuk tidak terenkripsi. Pengguana terdaftar dapat menggunakan username dan password-nya untuk mengakses ,men-dawnload ,dan meng- updlot berkas- berkas yang ia kehenaki. Umumnya, para pengguna daftar memiliki akses penuh terdapat berapa direkotri , sehingga mereka dapat berkas , memuat dikotri dan bahkan menghapus berkas. Pengguna yang belum terdaftar dapat juga menggunakan metode anonymous login,yakni dengan menggunakan nama pengguna anonymous & password yang diisi dengan menggunakan alamat e-mail. Sebuah server FTP diakses dengan menggunakan Universal Resource Identifier (URI) dengan menggunakan format ftp://namaserver. Klien FTP dapat menghubungi server FTP dengan membuka URI tersebut.

Tujuan FTP server adalah sebagai beikut :

1. Untuk men-sharing data.

2. Untuk menyediakan indirect atau implicit remote computer.

3. Untuk menyediakan tempat penyimpanan bagi User.

4. Untuk menyediakan tranper data yang reliable dan efisien.

FTP sebenarnya cara yang tidak aman untuk mentransfer file karena file tersebut ditransfesfer tanpa melalui enkripsi terlebih dahulu tapi melalui clear text. Metode text yang dipakai transfer data adalah format ASCII atau format binary. Secara Default, FTP menggunakan metode ASCII untuk transfer data. Karena Pengirimannya tanpa enkripsi, maka username,password,data yang ditransfer maupun perintah yang dikirim dapat dniffing oleh orang dengan menggunakan protocol analyzer (Sniffer). Solusi yang digunakan adalah dengan menggunakan SFTP (SSH FTP) yaitu FTP yang berbasis pada SSH atau menggunakan FTPS (FTP over SSL) sehingga data yang dikirim terlebih dahulu disana.

LDAP

LDAP (Lightweight Directory Access Protocol) adalah protokol perangkat lunak untuk memungkinkan semua orang mencari resource organisasi, perorangan dan lainnya, seperti file atau printer di dalam jaringan baik di internet atau intranet. Protokol LDAP membentuk sebuah direktori yang berisi hirarki pohon yang memiliki cabang, mulai dari negara (countries), organisasi, departemen sampai dengan perorangan. Dengan menggunakan LDAP, seseorang dapat mencari informasi mengenai orang lain tanpa mengetahui lokasi orang yang akan dicari itu.

SSL (Secure Socket Layer)

SSL (Secure Socket Layer) adalah arguably internet yang paling banyak digunakan untuk enkripsi. Ditambah lagi, SSL sigunakan tidak hanya keamanan koneksi web, tetapi untuk berbagai aplikasi yang memerlukan enkripsi jaringan end-to-end.

Secure Sockets Layer (SSL) merupakan sistem yang digunakan untuk mengenkripsi

pengiriman informasi pada internet, sehingga data dapat dikirim dengan aman. Protokol SSL mengatur keamanan dan integritas menggunakan enkripsi, autentikasi, dan kode autentikasi pesan. SSL protocol menyedian privasi komunikasi di internet. SSL tidak mendukung fileencryption, access-control, atau proteksi virus, jadi SSL tidak dapat membantu mengatur data sensitif setelah dan sebelum pengiriman yang aman.

Protokol SSL terdiri dari dua sub-protokol: SSL record protocol dan SSL handshake

protocol. SSL record protocol mendefinisikan format yang digunakan untuk mentransmisikan data. Sedangkan SSL handshake protocol melibatkan SSL record protocol untuk menukarkan serangkaian pesan antara SSL enabled server dan SSL enable client ketika keduanya pertama kali melakukan koneksi SSL. Pertukaran pesan tersebut digunakan untuk memfasilitasi tindakan sebagai berikut :

• Autentikasi dari server ke klien

• Mengizinkan klien dan server untuk memilih algoritma kriptografi atau sandi, yang

mendukung komunikasi keduanya.

• Autentikasi dari klien ke server.

• Menggunakan teknik enkripsi public key untuk membuka data yang dienkripsi

• Membuat enkripsi koneksi SSL

Cara mempercepat koneksi Internet

•10/26/2011 • Tinggalkan sebuah KomentarDalam dunia komputer dan internet salah satu kata yang sering dihindari adalah “lambat” atau “lelet” alias “lemot”. Komputer itu identik dengan cepat, kalau kita mau beli komputer salah satu yang dijadikan pertimbangan adalah berapa kecepatan prosessornya, karena kecepatan prosessor berpengaruh terhadap kinerja komputer secara keseluruhan. Para vendor berlomba-lomba membuat komputer secepat mungkin, menurut ilmuwan pakar komputer (namanya saya lupa lagi) kecepatan prosessor akan bertambah dua kali lipat setiap 18 bulan sekali, so kalau kita punya komputer yang tercepat sekarang akan menjadi barang basi pada 18 bulan yang akan datang.

Beban kerja komputer sekarang tambah banyak, dikarenakan banyaknya aplikasi yang harus dijalankan, akibatnya kinerja komputer melambat. Ada dua faktor yang menyebabkan kinerja komputer melambat yaitu faktor hardware dan faktor software. Hardware akan kedodoran ketika dia harus melayani aplikasi-aplikasi sotfware yang berat dan memerlukan sumber daya besar, misalnya aplikasi grafis, game online dll. Sedangkan software berpengaruh ketika misalnya banyaknya virus dan malware yang ikut jalan ketika aplikasi yang lain sedang jalan.

Sekarang, komputer rasanya dianggap kurang gaul jika belum terhubung ke internet, apalagi dengan banyaknya cara menghubungkan komputer ke internet menyebabkan pengguna internet di indonesia tambah banyak secara signifikan, anda tinggal pilih mau pake broadband, DSL atau Dial-up. Ada beberapa operator seluler menawarkan tarif internet murah misalnya axis (Rp. 0,1/kb) atau indosat (Rp. 1,1/kb), so kita tinggal memilih mana yang terbaik buat kita, tapi biasanya harga berpengaruh terhadap kualitas layanan.

Ketika kita sedang online, terkadang kita dibikin kesal dengan lambatnya loading, ada beberapa penyebab diantaranya seperti yang ditulis disini. Kalau anda rajin, anda bisa menemukan solusi untuk mengatasi lambatnya loading, disini atau coba anda amati di forum ini.

Kemarin, kebetulan saya menemukan tulisan cara lain mempercepat koneksi internet yang saya dapatkan dari sebuah koran harian, saya sendiri langsung mencobanya dan hasilnya lumayan koneksinya jadi lebih cepat :

Menurut tulisan itu, ada beberapa cara untuk meningkatkan kecepetan akses internet di antaranya dengan menyetting browser, menggunakan openDNS atau menggunakan Google Web Accelerator.

Setting melalui openDNS sendiri sebenarnya banyak yang meragukan apakah bisa membuat koneksi cepat atau ga ada pengaruh apa-apa, coba anda baca polemiknya di forum tadi. Sedangkan Google Web Accelerator didesain jika anda menggunakan koneksi broadband seperti cable dan DSL, tetapi untuk dial-up (mis. telkomnet instan atau speedy) juga dapat mempercepat koneksi. Untuk memakai Google Web Accelerator anda harus memenuhi kriteria antara lain Operating system harus windows XP atau windows 2000 dan browser nya harus (minimal) IE 5.5+ atau Mozilla Firefox 1.0+. kalau untuk browser lain juga bisa tetapi harus menkonfigurasi proxy settingsnya dari browser anda dengan menambah 127.0.0.1:9-100 pada HTTP. Setelah melakukan instalasi, Google web accelerator akan menampilkan icon kecil di atas browser dan icon tray di pojok bawah layar desktop.

Untuk cara Setting Browser, silakan ikuti cara2 ini:

Pengguna Internet Explorer:

Pilih menu [Tools]

Pilih [Internet Option]

Klik tab [General]

Pada opsi “Temporary Internet Files” klik [Setting] lalu geser slider-nya

Pengguna Mozilla Firefox:

Buka Mozilla Firefox.

Pada addres bar Anda ketikkan about:config. Tekan Enter.

Maka akan ditampilkan halaman about config.

Atur parameter settingnya sbb :

Untuk mempercepat loading web :

network.http.pipelining false ubah menjadi true

network.http.pipelining.maxrequests, ubah menjadi 8

network.http.pipelining.ssl false ubah menjadi true

network.http.max-connections, ubah menjadi 96

network.http.max-connections-per-server 15 ubah menjadi 32

network.http.max-persistent-connections-per-server 6 ubah menjadi 8

network.http.proxy.pipelining false ubah menjadi true

4. Untuk mendisable Prefetch :

network.prefetch-next = False

5. Restart browser Firefox untuk melihat hasilnya.

Mudah-mudahan tips dan trik mempercepat koneksi internet di atas bisa membantu.

CARA MENGHAPUS FOLDER AUTORUN.INF DAN RECYCLER

•10/10/2011 • Tinggalkan sebuah KomentarAssalamualaikum……….Kawan Teknik Informatika Akhir akhir ini kita sering menemui folder aneh yang berupa folder autorun.inf dan recycler bahkan dari pengalaman saya sendiri semua computer yang saya temui memiliki folder ini entah itu punya teman,warnet,keluarga,…dll yang anehnya lagi filenya mempunyai icon yang sama dengan recycler bin (tempat sampah) yang ada di windows. Awalnya saya mengira ini adalah folder system dari Windows karena folder ini tidak bisa dihapus dan dihidden oleh system,Tapi setelah saya baca buku saya menemukan bahwa folder ini diciptakan oleh virus untuk menyembunyikan diri dari kejaran warga (Maling kale…………..)dan untungnya saya menemukan cara menghapusnya. Perhatikan folder autorun.in

Buka Command Prompt : Klik Run dan ketik cmd

Pada kota cmd ketik RD / S / Q \\.\ Nama Drive\Nama folder

Disini saya mengetik RD / S / Q \\.\E:\autorun.in

- Lihat folder autorun.in sudah hilang……..cara diatas juga digunakan untuk menghapus folder recycler,anda tinggal merubah nama foldernya menjadi recycler seperti : RD / S / Q \\.\E:\RECYCLER

SEMOGA BERHASIL MENCOBANYA

SEMOGA BERHASIL MENCOBANYA

Cara Manual Mengubah Windows XP SP2 Menjadi SP3

•10/10/2011 • Tinggalkan sebuah KomentarTerkadang ada program atau game yang tidak compatible dengan SP2 sehingga harus menggunakan SP3. Disini saya akan memberitahukan cara untuk mengubah SP2 menjadi SP3 dengan cara manual.

Langkah-langkahnya yaitu:

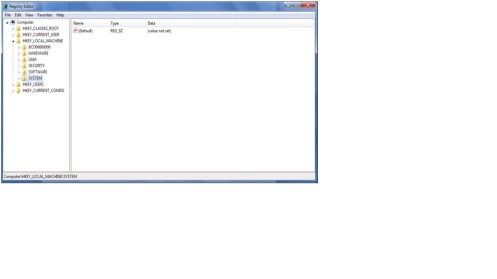

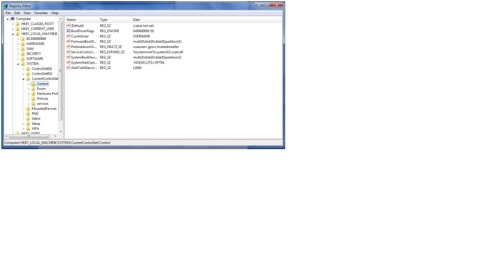

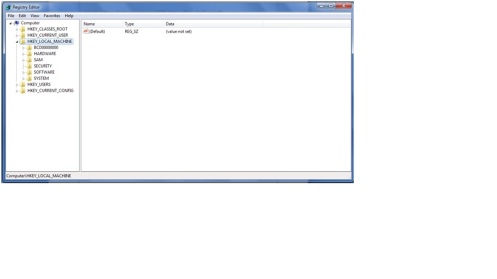

1: Jalankan Regedit dengan cara mengklik Start -> Run , ketik regedit

Lalu Tekan enter

2: Buatlah backup data pada registry anda untuk berjaga-jaga jika ada kesalahan.

3: Pada window regedit cari “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Windows”

Pilih Menu SYSTEM Contoh Dibawah ini.

Pilih Menu SYSTEM Contoh Dibawah ini.

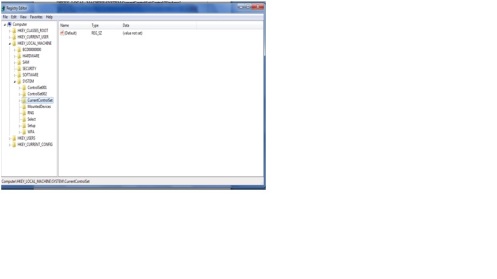

Pilih Menu CurrentControlSet Contoh Dibawah ini.

Pilih Menu CONTROL Contohnya Dibawah ini.

Pilih Menu WINDOWS Contoh Dibawah ini.

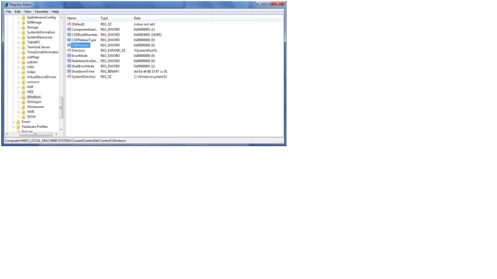

4: Ubah nilai “CSDVersion” dari “0x00000200” (SP2) menjadi Windows XP SP3 dengan nilai “0x00000300”

Pili Menu CSDV VERSION Conto Dibawah ini.

5: Tutup registry editor

6: Restart komputer anda.

Selamat mencoba semoga bermanfaat bagi kawan-kawan

T.T.D

MUHAMMAD NASWANDI S.KOM